Integración Automatizada de Wazuh con AbuseIPDB, OpenAI y Discord para la Detección y Respuesta a Incidentes de Seguridad

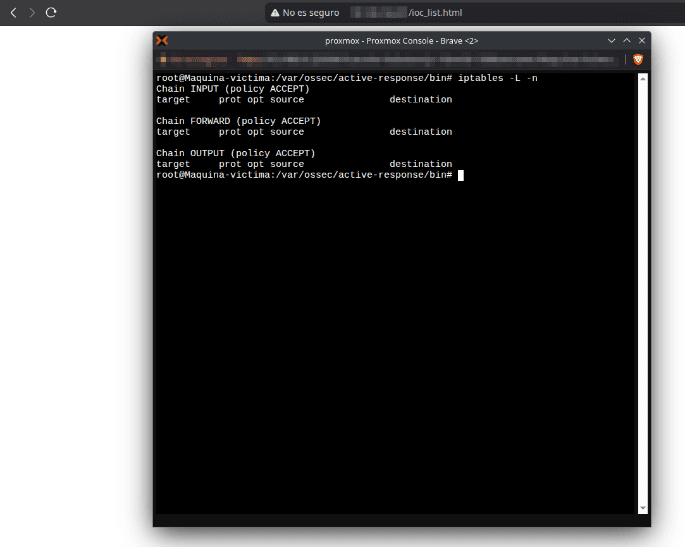

Continuando con la difusión de contenido práctico desarrollado por el equipo del SOC de Datasec, en esta oportunidad presentamos un caso de integración entre la plataforma de monitoreo de seguridad Wazuh, la base de datos de reputación de direcciones IP AbuseIPDB, la API de inteligencia artificial de OpenAI y el sistema de mensajería Discord. El objetivo de esta implementación es automatizar el análisis, evaluación y respuesta frente a ataques dirigidos a servicios web, optimizando los procesos de detección y reacción dentro del Centro de Operaciones de Seguridad (SOC). 1. INTRODUCCIÓN Este proyecto fue desarrollado con el propósito de automatizar flujos de trabajo que típicamente requieren intervención humana, liberando recursos para tareas analíticas de mayor valor agregado. La solución propuesta se basa en una arquitectura modular, interoperando componentes de seguridad y análisis de amenazas para detectar y responder automáticamente ante eventos maliciosos que afecten servidores web monitoreados. 2. OBJETIVO Y ALCANCE El principal objetivo es lograr un análisis automático, preciso y eficiente de los eventos de seguridad generados por peticiones web maliciosas. A través del uso de Wazuh como sistema de detección, AbuseIPDB para verificación de reputación, OpenAI para contextualización de ataques, y Discord para notificación en tiempo real, se configura un flujo completo de respuesta ante incidentes. 3. CONFIGURACIÓN TÉCNICA La implementación de este Workflow es sencilla, entendemos que lo importante es tener identificado claramente los elementos con los que se va a trabajar. 3.1 Modificación del archivo ossec.conf Lo primero que debemos configurar, es el módulo de Active Response de Wazuh, el cual a partir del disparo de la regla que queramos (elegimos las reglas de ataque web) podemos invocar la ejecución de un script para que ejecute la acción deseada, en este caso sería lo detallado más arriba. Para realizar estas configuraciones nos dirigimos al archivo /var/ossec/etc/ossec.conf dentro del Manager e incluimos el siguiente bloque: Con esto, se define qué reglas de Wazuh son las que se van a ejecutar. 3.2 Consideraciones de Permisos Es importante tener en cuenta que, en todos los casos, los active-response y las integraciones deben tener permisos para que wazuh pueda ejecutarlos: 3.3 Ubicación de los Scripts 4. WORKFLOW El flujo de trabajo parte de un estado inicial donde la lista de Indicadores de Compromiso (IOC) está vacía y el servidor objetivo no posee reglas activas en iptables. Para efectos de prueba, se simula manualmente un evento malicioso generando una entrada específica en el archivo de logs de Apache. En dicha entrada se utiliza una dirección IP previamente identificada como maliciosa, junto con un payload diseñado para activar la regla [31104 – Common Web Attack] en Wazuh. A continuación, se detalla la secuencia automatizada del proceso: 1. Detección del evento malicioso: 2. Verificación de reputación con AbuseIPDB: 3. Evaluación del umbral de riesgo y bloqueo: En ese mismo flujo, el script ejecuta nuevamente una respuesta activa que invoca IPTables en el servidor comprometido, bloqueando todo el tráfico proveniente de esa dirección. Contamos con una lista extensa y actualizada de IPs maliciosas. Puedes verla haciendo clic aquí 4. Análisis contextual con OpenAI: 5. Notificación automatizada en Discord: CONCLUSIONES La presente integración ilustra el potencial del módulo Active Response de Wazuh como herramienta central para orquestar respuestas automáticas e inteligentes. La posibilidad de ejecutar scripts personalizados permite extender las capacidades de monitoreo, integrar múltiples fuentes de inteligencia y emplear análisis asistido por IA. Esta solución no solo mejora los tiempos de reacción y la eficiencia operativa, sino que contribuye a liberar recursos humanos para tareas analíticas y estratégicas más profundas. Desde el equipo de Datasec nos encontramos a las órdenes para escuchar sus opiniones, devoluciones, comentarios o preguntas acerca del artículo, así como para asesorar sobre su implementación y recibir sugerencias que potencien esta propuesta. Integración Automatizada de Wazuh con AbuseIPDB, OpenAI y Discord para la Detección y Respuesta a Incidentes de Seguridad

chown root:wazuh custom-script.py

chmod 750 custom-script.py

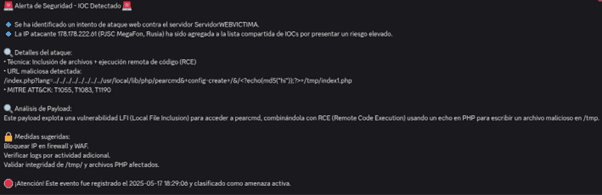

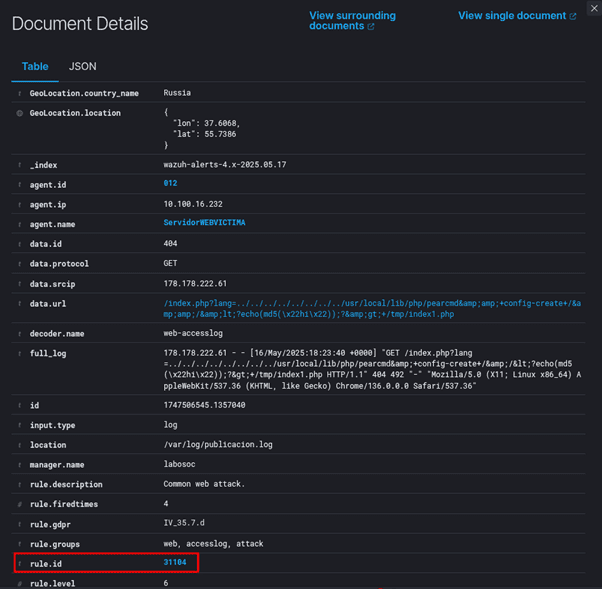

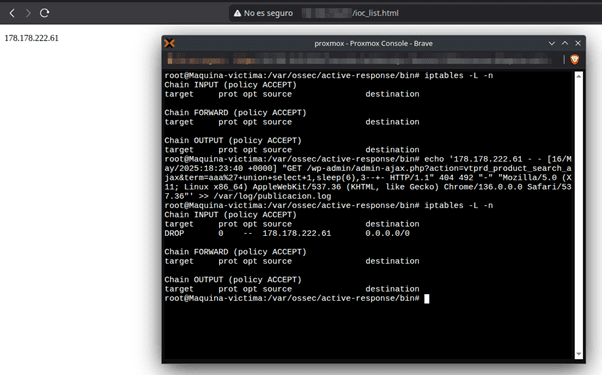

El servicio web recibe una solicitud que coincide con la regla [31104 – Common Web Attack] definida en Wazuh, lo que activa el mecanismo de detección de amenazas.

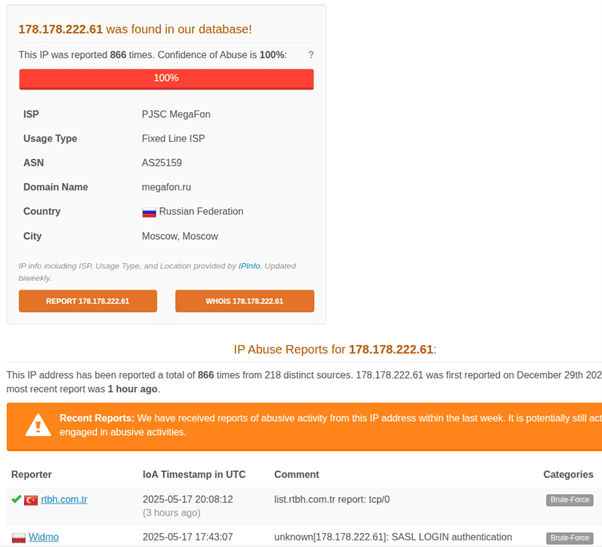

Usando la herramienta AbuseIPDB, comprobamos la reputación de la IP de origen del ataque.

Si el puntaje devuelto por AbuseIPDB es superior al 60%, la IP se considera maliciosa.

El mismo evento es enviado en formato JSON a OpenAI, en busca de información sobre el posible ataque

El resultado del análisis de OpenAI se publica un mensaje en el canal de Discord del SOC. Teniendo de forma rápida, precisa y a la mano un resumen corto pero conciso de lo sucedido.